스페셜

"둘째"(으)로 총 61건 검색되었습니다.

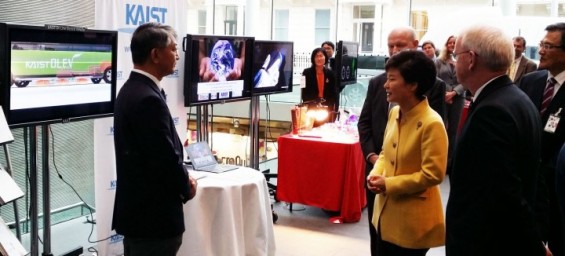

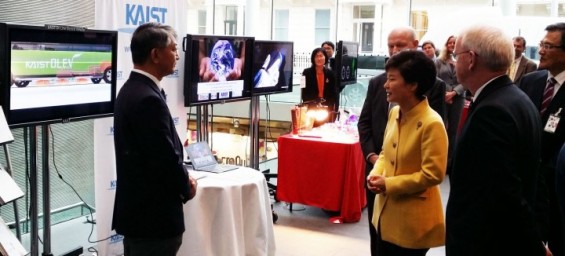

- 대장균에서 휘발유를 뽑아낸다!KAIST l2014.05.16

- 때 항상 세 가지를 질문한다. 첫째, 무엇이 인류와 지구환경에 있어 중요한 문제인가? 둘째, 그 문제를 해결하기 위해 이루어야 하는 목적은 무엇인가? 셋째, 어떠한 방식으로 접근해 그 목적을 달성할 것인가? 세 질문 모두 우리가 다 아는 질문들이지만 종종 잊고 묻지 않는 질문들이다. 이번 가솔린 ... ...

- [만화] 야구의 꽃, 홈런이 탄생하기까지KISTI l2014.04.17

- 어린이 야구단 점퍼와 모자가 좋아 무작정 야구에 빠져들었던 아빠는 아직까지도 세상에 둘째가라면 서러운 야구 마니아다. 물론 태연은 야구에 관심이 전혀 없다. 다만, 야구장 응원 열기에 휩싸여 먹는 치킨이 세상에서 가장 맛있다는 놀라운 진실을 알고 있을 뿐! 이유야 어쨌든 야구장을 ... ...

- [기술이 바꾼 미래] 증기기관의 시대를 열다동아사이언스 l2014.04.10

- 고정된 톱니바퀴의 둘레를 행성처럼 도는 기구)로 특허를 얻어 장착한 것이다. 둘째는 배신한 제자를 상대로 특허 전쟁을 벌였다. 다행하게도 와트의 주장이 받아들여져 제자의 특허는 도용한 것이 인정되어 특허가 허가되지 않았다. 와트가 곧바로 자신이 처음부터 고안한 크랭크를 장착했음은 ... ...

- [만화]사람도 겨울잠 잘 수 있다?!KISTI l2014.01.16

- 지키고야마는 철칙이 셋 있다. 첫째, 집 안에서는 절대 걷지 않고 누운 채로 굴러다닌다. 둘째, 하루 24시간 가운데 12시간은 침대에서 나머지 12시간은 소파에 붙어서 산다. 셋째, 하루 다섯 끼니는 반드시 챙겨먹는다! 게으름의 극치를 보여주는 태연의 생활태도에 질린 아빠, 더 이상 참지 못하고 ... ...

- 혁신 연구 체제의 구축, DARPA로부터 배운다KOITA l2013.12.16

- 등, 연구 과제로서의 가치를 가진 중요한 미래 이슈의 발굴에 상당한 노력을 기울인다. 둘째, 위험을 충분히감수할 수 있을 만큼 작고 민첩한 조직으로 운영한다는 점이다. 혁신적인 연구는 기대 효과만큼 실패의 위험성도 크므로 손실을 감내할 수 있을 만큼의 규모로 운영한다는 것이다. 셋째, ... ...

- 복잡한 세상, 수학적 원리를 따르는가?KOITA l2013.10.18

- ‘삶, 우주, 그리고 모든 것에 대한 궁극적인 질문에 대한 해답’이 나온다. 전 우주에서 둘째 가는 컴퓨터가 자그마치 750만년 동안 심사숙고한 끝에 내린 결론은 ‘42’였다. 제법 컬트적인 인기를 얻어서 유명해진 문구라 영어권에서는 거의 관용어처럼 사용되고 있다. 실제로 "answer to life the universe ... ...

- 미래 농산업KOITA l2013.08.20

- 농업과학기술의 변화가 농작물 재배방식의 변화 등 Green BT의 발전을 견인하게 될 것이다. 둘째 분야는, 보건의료 분야로서 소위 Red BT 분야이다. 노령화, 비만 등의 만성질환 및 전염성 질환의 증가로 2020년의 세계 제약시장 규모는 1조 3천억 달러 규모로 성장하게 될 것으로 예측되고 있다. 이에 ... ...

- 미래 창조산업KOITA l2013.07.31

- IPTV, 앱스토어, 융합형콘텐츠, 홀로그램 등 다양하고 새로운 콘텐츠가 요구되고 있다. 둘째, 창의성과 상상력이라는 유전인자를 타 산업, 크게는 국민경제에 유포시킴으로써 창조경제시대를 확산시키는데 기여한다.창조산업은 업계나 인력, 기술 측면에서 창의성과 상상력을 발현하고 표현하는 ... ...

- 미래 위험과 복원력KOITA l2013.07.18

- 주창한 위기경영을 위한 ‘고신뢰조직(HRO, High Reliability Organization)’의 특성이기도 함), 둘째, 필수 잉여자원을 마련하여 대규모 외부 충격에도 시스템 가용성을 보장하는 예비능력(Redundancy), 셋째, 창의성과 혁신을 기반으로 위기 상황에 따라 때로는 즉흥적인 기민함을 갖는 융통성(Resourcefulness), ... ...

- ‘6.25 사이버공격’北韓 과거 해킹수법과 일치동아사이언스 l2013.07.17

- IP와 7.1일 피해기관 홈페이지 서버를 공격한 IP에서 북한이 사용한 IP를 발견하였다. 둘째, 서버를 다운시키기 위한 시스템 부팅영역(MBR) 파괴, 시스템의 주요파일 삭제, 해킹 결과를 전달하기 위한 공격상황 모니터링 방법과 악성코드 문자열 등의 특징이 3.20사이버 테러와 동일하였다. 아울러, 이번 ... ...

이전1234567 다음